Tecno

Tecno

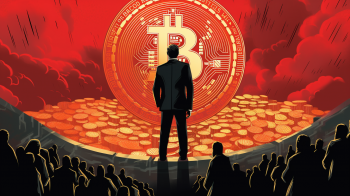

Flipper Zero: el tamagotchi para hackers

Flipper Zero: el tamagotchi para hackers

Existe un pequeño dispositivo que permite clonar una tarjeta Bip!, controles de TV o llaves de un auto. ¿Pero cuál es su verdadero uso? No es lo que muchos piensan.

-

Cuéntale a tus contactos

-

Recomiéndalo en tu red profesional

-

Cuéntale a todos

-

Cuéntale a tus amigos

-

envíalo por email

El 30 de julio de 2020, en plena pandemia, un grupo de nerds lanzó un Kickstarter buscando financiamiento para el Flipper Zero: un aparato que parecía un tamagotchi, pero que en realidad era una herramienta para hackers.

En 8 minutos alcanzaron su objetivo inicial de US$ 60.000, y al final juntaron casi 5 millones. Hoy ya se han vendido, al menos, medio millón de Flippers, y el miedo que despierta lo ha puesto entre varias polémicas en la prensa.

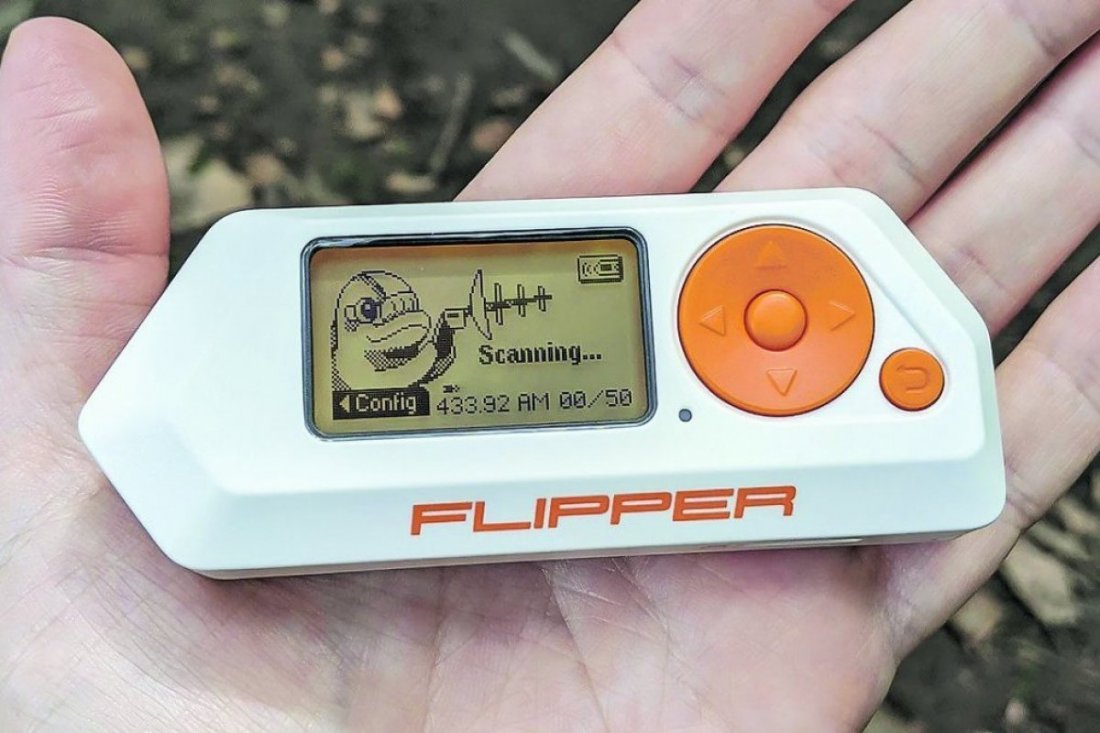

¿Qué es? Un dispositivo de bolsillo con una pantalla y botones, que muestra un delfín muy tierno, y cuesta US$ 169. Pero en el fondo es una multi-herramienta programable, para demostrar qué tan fácil es hackear algo que puede parecer seguro.

Tiene RFID, NFC, Bluetooth, una radio Sub-GHz, sensor y transmisor infrarrojo, entre otros, y además es expandible con módulos adicionales que pueden agregar Wi-Fi, GPS, o lo que seas capaz de imaginar.

Y todo eso… ¿para qué sirve? Puedes leer las señales del control remoto de la TV o del aire acondicionado. O del portón automático de tu edificio. O el microchip de tu perro. O tu tarjeta Bip!. Y además puede clonar esos mismos controles o chips. O lo que te imagines si tienes las ganas, y sabes programar. Todo el software es open-source, es decir, está disponible para examinarlo y modificarlo a tu gusto.

Yo me compré uno porque entre el 2013 y 2014, con un amigo habíamos logrado extraer los datos de la tarjeta Bip! con una Raspberry Pi (un computador muy pequeño y simple), pero fue bastante difícil.

Así que me pareció un deber moral averiguar qué tan fácil podría ser hacerle ingeniería inversa a la Bip! con el Flipper Zero. Lo primero que hice cuando me llegó, fue acercarle una tarjeta y ver si podía leerla… y me llevé la sorpresa (o no tanto) de que la pudo leer y desencriptar a la primera: ya tenía las llaves criptográficas de la tarjeta pre-cargadas.

Claro, han pasado muchos años, y en la comunidad de hackers ya han recolectado las llaves de muchas tarjetas en el mundo, y el Flipper tiene un diccionario con muchas de esas, incluidas las de la Bip!. Pero no era muy útil, todo lo que podías ver era algo como:

000000000000000000000000000000F5

1C0200C0E3FDFF3F1C0200C021DE21DE

1C0200C0E3FDFF3F1C0200C021DE21DE

...y eso no dice mucho. A menos que sepas leerlo. Como ya había probado hacer esto hace años, podía interpretar que 1C0200C0 en esa posición significaba que tenía un saldo de $ 540, pero no era muy amigable. Nada de amigable comparado con el delfín-tamagotchi que estaba usando para leer la tarjeta. Un par de horas después ya había escrito un plugin para decodificar todo lo que sabía de la Bip!: saldo, viajes y recargas, tiempo para hacer combinaciones, etc., y lo mostraba en la pantalla en texto legible.

Y al alcance de la mano están las funciones de escribir datos en la tarjeta. No cuesta nada agregar un menú para editar el saldo y escribirlo en la tarjeta. O mejor nos olvidamos de la tarjeta completamente, y hacemos que el mismo Flipper simule ser una tarjeta Bip! cuando lo acercamos al validador.

Como descubrimos el 2014, la Bip! pasa por un proceso de cuadratura de cuentas, y sí se detectan las tarjetas con carga fraudulenta y se bloquean, pero el Flipper no tiene por qué seguir las reglas: podría presentarse como una tarjeta distinta cada vez. Y como pase escolar, para hacer las cosas más entretenidas.

Pero no es la idea. Por los ~200 dólares que vale el Flipper con sus costos de importación y todo, podría pagar mi pasaje por un buen tiempo. Y muchísimo más si le pongo valor a las horas invertidas.

Y esto creo que resuena con gran parte de la comunidad hacker alrededor del Flipper: la motivación es la curiosidad intelectual, el aprendizaje, y el descubrimiento ¿Es posible robar los pasajes de la micro con esto? Sí, pero la idea no es hacerlo, sino demostrar que se puede hacer para advertir sobre la falta de seguridad de algunas tecnologías que son bien antiguas y simples. Como el día que descubrí, a mis 11 años, que el candado de mi alcancía se podía abrir con un clip. Los fundadores de Flipper Zero buscan que entregue conciencia de cuándo algo no es seguro, para que los creadores lo arreglen o tengas cuidado si lo usas.

A pesar de lo explícitos que han sido los creadores del Flipper con cuál es su misión, ha causado harto ruido. En Amazon ya no se puede comprar y en Canadá llegaron a prohibirlo porque podría ayudar en el robo de autos (puedes abrir algunos a distancia clonando el control de la alarma).

Pero también puedes lograr lo mismo con un Raspberry Pi y un módulo de radio o con un buen golpe a la ventana, o sacándole silenciosamente las llaves a alguien de su bolsillo. ¿Por eso van a prohibir el Raspberry Pi, los martillos o los encuentros entre desconocidos en un estacionamiento? Según expertos en seguridad que hablaron con el medio canadiense CBC, la respuesta es que prohibir el Flipper no haría ninguna diferencia, así que ojalá el delfín no se extinga por culpa de las prohibiciones.

Décadas atrás, Wozniak y Steve Jobs diseñaron un blue box: una caja que replicaba el tono de 2.600 hertz para hacer llamadas ilegales de larga distancia gratis. Ese fue el inicio de una alianza histórica que llevó a que se fundara Apple. Esperamos que Flipper Zero también pueda ser algo parecido, “el inicio de alguna gran amistad”, como decían en la película Casablanca.