Glocal

Glocal

Los nuevos pasos de los hackers que atacaron a BancoEstado

Los nuevos pasos de los hackers que atacaron a BancoEstado

Funcionan como un cartel y aseguran tener acceso a instalaciones nucleares. Pero sus intereses son puramente económicos. Esta semana paralizaron a más de 1.500 empresas.

-

Cuéntale a tus contactos

-

Recomiéndalo en tu red profesional

-

Cuéntale a todos

-

Cuéntale a tus amigos

-

envíalo por email

* El texto original de esta nota fue modificado

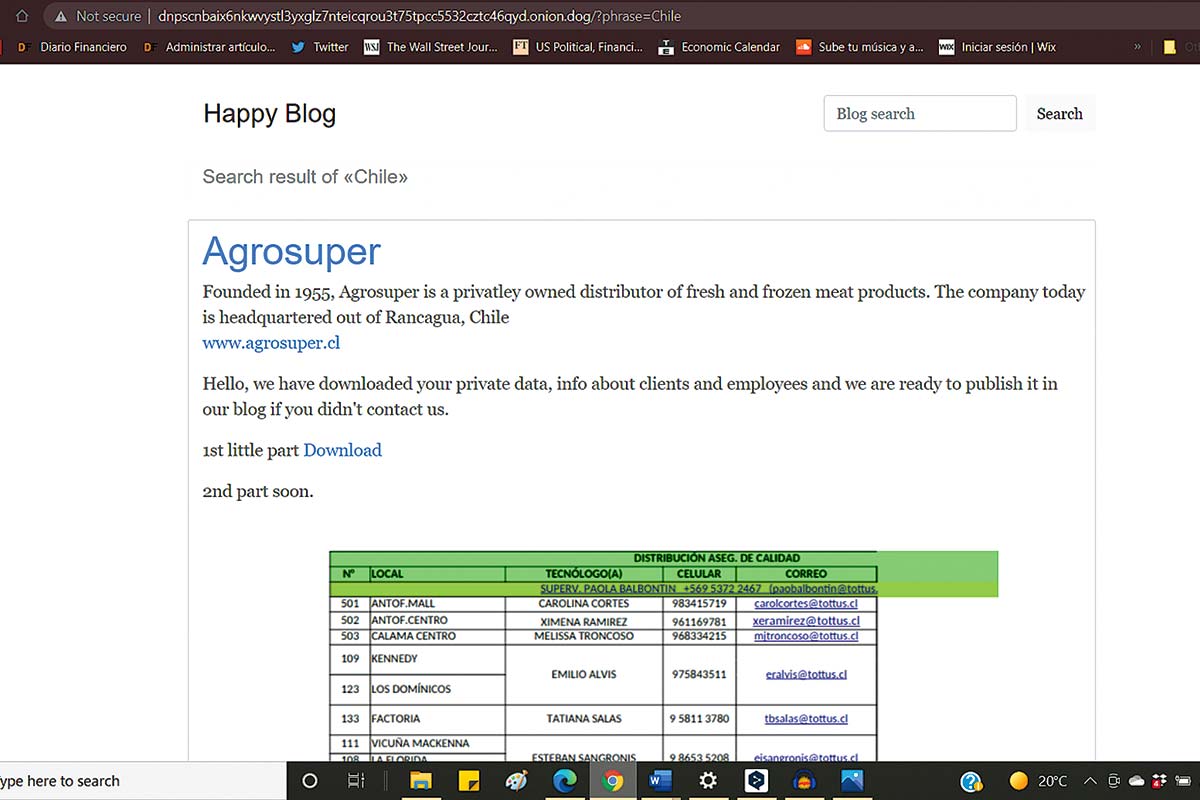

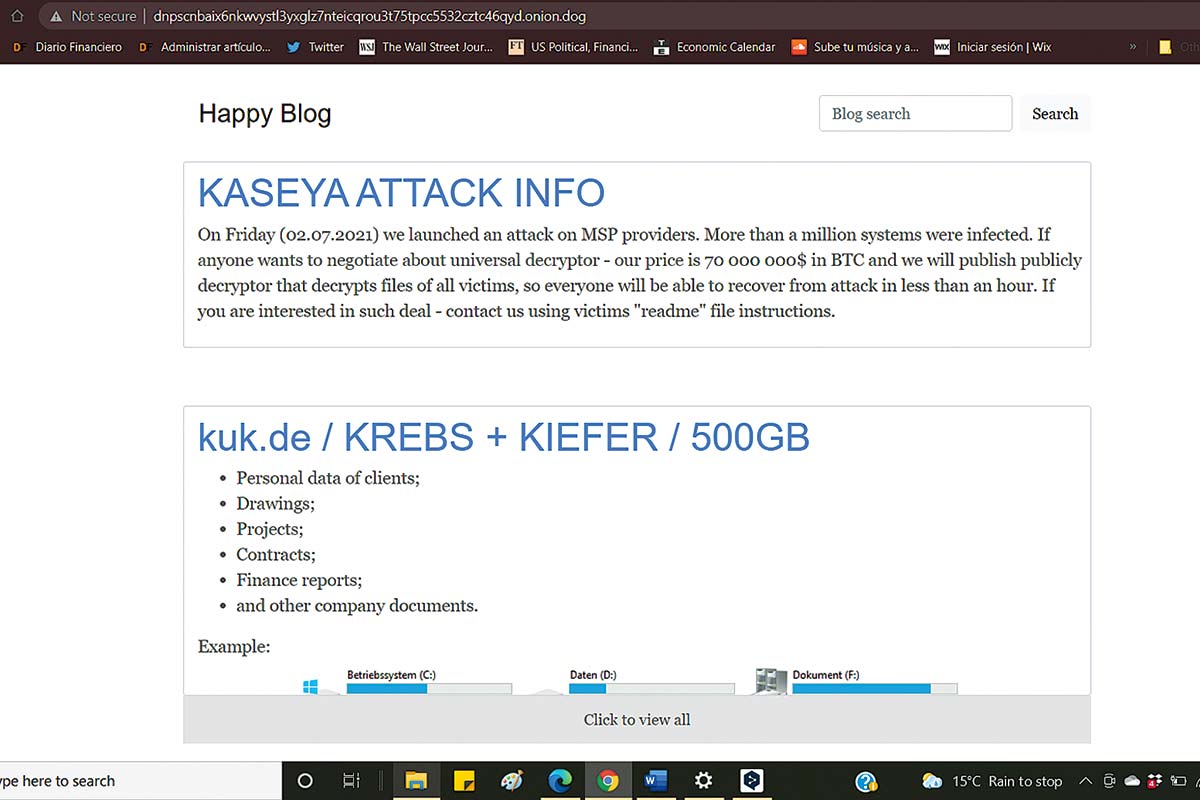

Han pasado cuatro días desde que el mundo descubriera el mayor ataque cibernético cometido hasta ahora, y en el blog de sus autores aparecen ya los nombres de otras cuatro nuevas víctimas. El “Happy Blog” de REvil expone a las firmas que han sido víctimas de un ataque.

Es una especie de “muro de la vergüenza”, en el que los hackers exponen parte de los documentos obtenidos en la infiltración a sus sistemas y les demandan pagar miles o millones de dólares a cambio de evitar la publicación de todos sus documentos y los de sus clientes, o su venta a terceros.

REvil, o también conocido como Sodinokibi, el nombre del ransomware usado por este grupo, es el responsable del ataque al proveedor de servicios informáticos Kaseya, a través del cual el fin de semana del 4 de julio pudieron bloquear los sistemas de al menos 1.500 empresas, en 17 países, incluyendo Suecia, Argentina, Colombia y Nueva Zelandia.

Esta vez no hubo víctimas en Chile. Pero este es el mismo grupo que se atribuyó el ataque que obligó a BancoEstado a suspender sus operaciones el 6 de septiembre del año pasado. BancoEstado no se refirió a las negociaciones con los hackers, pero ese mismo día, la CSIRT difundió una alerta en que afirmaba que se trataba de una operación de Sodinokibi.

“El nombre de Banco Estado nunca apareció en el blog de REvil. Eso quiere decir o que la empresa pudo negociar antes con ellos, pero no hay certeza, porque también REvil pudo simplemente no tener acceso a archivos importantes”, afirma Germán Fernández Bacian, experto en Ciberseguridad de CronUp.

El banco estatal no ha sido la única víctima de REvil en Chile. En el “Happy Blog” aparecen todavía Agrosuper y Apex America. En el caso de Agrosuper, el ataque ocurrió en septiembre pasado. Desde la empresa explicaron que no se refieren al caso, dando a entender que es algo superado. En su sitio web, REvil no aclara si la amenaza de divulgación de datos continúa, pero se mantiene visible información como emails, documentos de identidad y teléfonos, así como una imagen de los nombres de los archivos que dicen tener en su poder.

Otro caso más reciente es Apex America, con sede en Chile, Argentina, Colombia y Brasil. Reportes divulgados desde foros de hackers, en ruso, dan cuenta que REvil pidió a Apex América US$ 7 millones por sus datos, pero no logró su cometido; y “Unknown”, identificado como UNKN, y su socio “Signature”, cruzaron acusaciones en el mencionado foro por el fracaso de la operación.

Como se comunican en ruso, se cree que REvil está basado en Rusia, donde -por cierto- nunca ha realizado un ataque.

A diferencia de Lazarus, el grupo que atacó a Banco de Chile en 2018, REvil no busca realizar operaciones fraudulentas con los sistemas de sus víctimas, sino que los bloquea y demanda un pago en criptomonedas (sus preferidas son Bitcoin y Monero) ya sea para desbloquear los sistemas y/o para no vender la información a terceros.

La brasileña JBS, la mayor productora de carnes del mundo, pagó US$ 11 millones a REvil el mes pasado. También este año ACER y Quanta, principal proveedor de Apple, enfrentaron demandas por US$ 50 millones cada una para recuperar la información robada por los hackers.

Se cree que Sodinokibi, el ransomware de REvil, es un derivado del usado por el desaparecido grupo Gandcrab, activo entre 2018 y hasta 2019, cuando apareció la nueva agrupación. Al igual que Gandcrab, los miembros de REvil se comunican en ruso.

REvil funciona como un cartel, con un grupo central que desarrolla el ransomware, y afiliados que contratan o compran el programa y son los encargados de infiltrarlos en las empresas. Por cada operación exitosa, REvil cobra una comisión de 30%. Es el modelo que es conocido como “Ransomware as Service” (RaaS).

REvil no es el único grupo de ransomware que opera hoy en día, pero sin duda el más activo y el más ambicioso. La empresa de ciberseguridad británica Darktrace calcula que hay 25 carteles de RaaS operativos. Según Camille Jackson, líder de estrategia de ciberseguridad en IBM, REvil ha sido responsable de un 33% de los ataques con ransomware cometidos este año, y en 2020 habría logrado unos US$ 123 millones. La cifra sería mucho mayor en 2021, pues REVil está apuntando a empresas más grandes, y ha elevado el monto de los rescates demandados. En el caso de Kaseya, es de US$ 70 millones.

El ataque a Kaseya ha encendido las alertas de autoridades alrededor del mundo, ante la facilidad de un solo grupo para comprometer tantos sistemas. Pero en una entrevista a Dmitry Smilyanets, analista de ciberseguridad del sitio Recorded Future, UNKN, se supone uno de los fundadores de REvil, aseguró que algunos de sus 60 afiliados han logrado acceso a plantas nucleares y sistemas de misiles.

“Es bastante factible iniciar una guerra. Pero no vale la pena: las consecuencias no son rentables”, afirma e insiste en que si están en el negocio (habla siempre en plural) lo hacen solo por interés financiero. Mantenerse alejados de la política también les ayuda a no ser objeto de interés para las autoridades (rusas).

Por lo pronto, REvil no tiene intenciones de parar. No solo ellos, pero otros grupos (Prometheus uno de ellos) también están mirando -además- a empresas en Latinoamérica. “Está claro que la región y Chile también son ahora un objetivo. Solo la semana pasada hubo ataques a tres empresas”, afirma Fernández.

Smilyanets calcula que, con el alza del bitcoin, UNKN, quien afirma haber tenido una niñez en la pobreza extrema, ahora es multimillonario. ¿Es suficiente para retirarse? “Nunca (el dinero) es suficiente”, afirma.

* En el texto original de este artículo se dio por entender erróneamente que el banco negoció con los hackers. La frase correcta del experto Germán Fernández, de CronUp, planteó eso solo como una posibilidad, más precisó “que no hay certeza, porque también REvil pudo simplemente no tener acceso a información confidencial”.